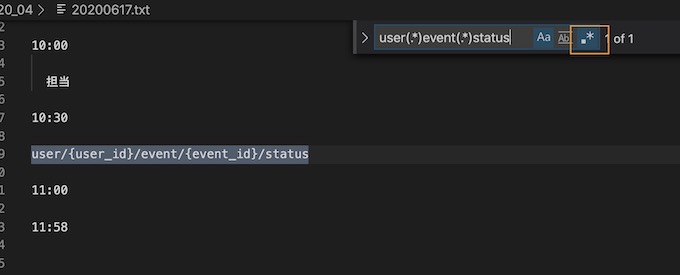

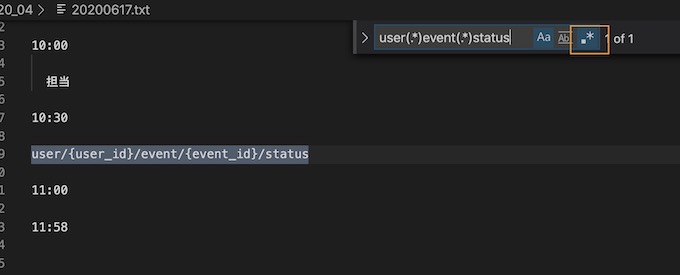

user/{user_id}/event/{event_id}/statusを検索する時 user(.*)event(.*)status

VS Code 正規表現での検索

var 優技録 = []string{ "Golang", "Vue.js", "AWS", "PHP", "DB", "IaC", "SRE"}

user/{user_id}/event/{event_id}/statusを検索する時 user(.*)event(.*)status

GROUP BY id, name HAVING COUNT(*) > 1; 重複しない検索結果を検証する方法 具体例 SELECT id, name FROM sample GROUP BY id, name HAVING COUNT(*) > 1;

Line bot https://www.linebiz.com/jp/service/line-official-account/ YouTube Data API https://developers.google.com/youtube/v3/docs?hl=ja 構成 インフラ Terraform GitLab, Code Deplo …

参照渡しを利用するとコードを追いにくくなるから利用は非推奨。特に関数の引数に利用するパターンはだめ。 参照渡しで行う実装は、参照渡しなしで実装できるからね。 でも他の人が書いたコードは読めないといけないし、改修しないといけないから。読める必要はあるよ。 参照渡しによる 変数・配列の加工(非推奨) 引数の変数の左に&を加えることで加工処理に使えます。 <?p …

LaravelならカスタムRequestでのバリデーションを行なっておくと、 コントローラ以降での異常値の配慮しないでおくので楽 APIデバッグでの考慮 正常値 異常値 空 テーブルへのWHEREを利用したものは、ヒットした時としなかった時の場合確認 カスタムリクエストでテーブルに存在するかのバリデーションを実装すると良い。 バリデーションの時点で存在することが担保できる →idなど …

<?php const KEY_INDEX = 1; $str = <<< EOF <!– The core Firebase JS SDK is always required and must be listed first –> <script src=”https://www.gstatic.com/firebasejs/7.14 …

https://github.com/andersao/l5-repository リポジトリに共通の制約を持たせる よくある処理を再発明しないですむ ことができるので採用されている。 詳しい https://qiita.com/smith-30/items/e9f26bce158343ef3c83

https://firebase.google.com/products/analytics?hl=ja 全部の情報はいらないっぽいな https://firebase.google.com/docs/reference/js/firebase // Initialize default app // Retrieve your own options values b …

プロジェクトを作ろう https://firebase.google.com/ データベースURLを確認 歯車 > 設定 > サービスアカウント トークンを取得 サービスアカウントタブ > Database secretsから確認できます PHPプロジェクト作成 develop $ mkdir f …

SPAのデバッグってたいへんだぁぁ🐱💦 Laravel側で絶対必要ログの3種 Laravelログ リクエストログ クエリログ ないと死ぬ ⓪. それは憂鬱の始まり… アプリで表示がおかしいという不具合が報告され チケット化される… それで誰も泣かずにすむのなら。 ①. リクエスト、クエリログを見る 表示に必要なデータがあるテーブルを …

面倒だけど事業用カードと切り変えて決済する https://www.amazon.co.jp/hz/mycd/myx?ref_=ya_d_l_manage_kindle#/home/settings/payment

お勉強用リポジトリ https://github.com/yuukanehiro/Vue-Study Udemyと参考書をやってみてメモ きほんのき はろわ! hello.html <!DOCTYPE html> <html lang=”ja”> <head> <meta charset=”UTF-8″ /> <ti …