事前準備 EC2 + Ubuntu + LEMP + LaravelのAMIを作成する Ubuntu 18.04 LTS – Bionicを選択 パッケージの更新 $ sudo apt-get update $ sudo apt -y install software-properties-common $ sudo add-ap …

AWS Ubuntu18 + Laravelのログ集約

var 優技録 = []string{ "Golang", "Vue.js", "AWS", "PHP", "DB", "IaC", "SRE"}

事前準備 EC2 + Ubuntu + LEMP + LaravelのAMIを作成する Ubuntu 18.04 LTS – Bionicを選択 パッケージの更新 $ sudo apt-get update $ sudo apt -y install software-properties-common $ sudo add-ap …

API Gateway + Lambda開発のコツ タイムアウト 処理時間の3倍程度をLambda設定のタイムアウトに設定する。 10秒を設定 ログ出し ログがないとまともな開発はできない cloudWatchにIAMロールでCloudWatch Logsのアクセスができるロールを作成 API Gatewayの設定でarnを指定する API Gateway …

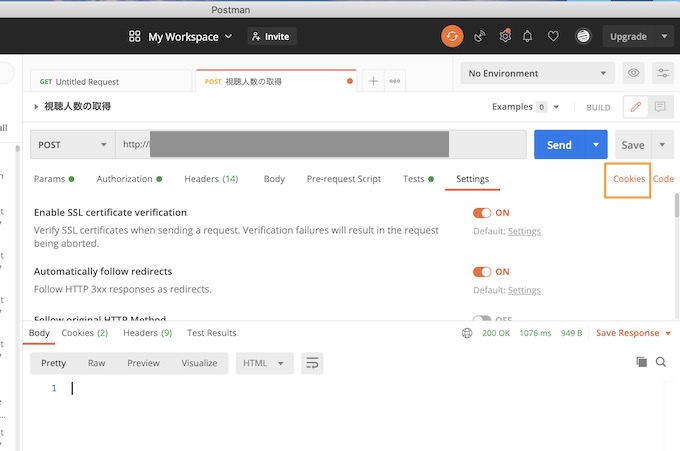

Cookieを取得する curlでログインセッションを取得する PostmanにCookieを設定 これでログインして送信できるようになる

https://jp.tradingview.com/chart/?symbol=SP%3ASPX

実際に動作確認はしていないのでイメージコードです🐱 エラーハンドラー https://readouble.com/laravel/5.8/ja/errors.html 利用イメージ AdminViewException ViewValidationException &nb …

Nginx+PHP-FPM構成でmax_execution_timeを変更するなら、 NginxとPHP-FPMも対応させないと意味がない max_execution_time = 300に変更する例 # vi php.ini max_execution_time = 300 $ sudo vi /etc/nginx/sites-available/default ・・ …

エクスプローラの利用 CloudWatch -> メトリクス -> エクスプローラ -> CPUUtilizationを選択 -> タグでName: {サーバ名} アプリケーションのモニタリング(Resource Health)の利用 CloudWatch -> アプリケーションのモニタリング -> Resource H …

静的コンテンツ、例えば画像をS3に配置します。その画像のパスをDBに保存するときにドメインを保存しなくて、URIだけ保存しつつ表示させる方法です。 Nginx(www.exampl.net) -> CloudFront -> S3(s3.hoge.com) Nginx $ sudo vi /etc/nginx/sites-enabled/homestead. …

$ vi /usr/share/phpmyadmin/config.inc.php $cfg[‘Servers’][$i][‘controluser’] = ‘homestead’; $cfg[‘Servers’][$i][‘controlpass’] = ‘secret’; 設定する $ cat /usr/share/phpmyadmin/config.inc.php …

データ変換ツール https://hogehoge.tk/tool/ リクエスト {“image”: “data:image/jpeg;base64,{Base64データ}”} {“movie”: “data:video/mp4;base64,{Base64データ}”} public function imageFileTempUpload( …

そのままでは動作しませんが、参考までにどうぞ。 条件 クライアントIPを判別してLaravel側のログインページのアクセスを制限する機能をつくります。 クライアント -> CloudFront -> ELB -> Nginx(Laravel) テーブルの作成 機能有効化フラグを設定 admins.is_access_control_enabled 許可 …

SendGrid謹製のライブラリインストール サンプルコード ドキュメントと、ここのサンプルコードを参考にしながら作っていくと良い🐱 https://github.com/sendgrid/sendgrid-php/tree/main/examples personalized処理 PHPでSendGridを使ってメールを一斉送信する方法 Util作ったっ …